Rencontre avec Yannick Dupuch, Président Directeur Général d’ERCOM et Raphaël Basset, VP Marketing & Business Development.

Dans cette approche globale, intégrée de cyber-résilience et cette stratégie multidimensionnelle, il convient de ne pas oublier la mobilité et le nomadisme qui sont déjà la norme dans les entreprises et institutions. Le monde professionnel implique aujourd’hui des modes de travail plus collaboratifs, la multiplicité des supports (PC, smartphone, tablettes, etc.) et l’Internet des Objets. Tout cela est un ensemble qui complique, plus encore, la mise en place des stratégies de cybersécurité. En effet, la cybercriminalité migre des serveurs et ordinateurs vers les appareils mobiles et l’Internet des Objets.

Dans son rapport « La cybersécurité et votre entreprise », le constructeur informatique HP constate que 64,9 % des entreprises déclarent que le nombre de menaces visant leurs appareils mobiles a augmenté. Selon Nokia (Nokia Threat Intelligence Report 2017) 50 % de ces attaques sont des ransomwares qui se propagent très facilement. Par ailleurs, selon le dernier rapport Symantec, seuls 20% des terminaux équipés de l’OS Android seraient à jour et bénéficieraient ainsi des dernières évolutions en matière de sécurités

Un phénomène qui inquiète de plus en plus les administrations, les grands groupes mais aussi les PME. « Tous les nouveaux équipements mobiles professionnels -dont le nombre progresse quotidiennement notamment avec l’essor de l’Internet des Objets- représentent de nouveaux points de vulnérabilité pour les entreprises. » explique Raphaël Basset, VP Marketing & Business Development chez ERCOM.

Par ailleurs, le BYOD (Bring your Own Device) devient une habitude courante autant qu’appréciée des employés. Une pratique qui expose fortement aux risques de piratages, d’espionnage industriel et économique en cas de perte ou de vol du terminal dont la sécurité ne serait pas maîtrisée par l’entreprise.

« Au BYOD, il faut également ajouter le COPE (Corporate Owned, Personally Enabled) ou encore le CYOD (Choose Your Own Device) déployés dans les entreprises selon leurs stratégies. Autant de déploiements divers qui complexifient l’approche de sécurité à mettre en place. » ajoute Raphaël Basset.

Pour autant, il est essentiel de composer avec ces nouveaux usages plébiscités par les utilisateurs. « Les responsables IT / sécurité des entreprises doivent donc jongler avec des exigences antagonistes. D’un côté la fiabilité, la robustesse, la sécurité ; de l’autre l’agilité, l’interopérabilité, la maîtrise des coûts, l’ergonomie et la facilité d’utilisation. » ajoute Raphaël Basset.

Outre l’éducation aux bonnes pratiques qui se révèle le premier levier efficace à actionner, sensibiliser les collaborateurs en intégrant les règles de sécurité mobile dans la politique générale de sécurité de l’entreprise est aussi essentiel « Pour ce faire, certaines entreprises vont jusqu’à simuler des attaques pour évaluer les comportements de leurs salariés ».

S’équiper pour se protéger est l’autre volet essentiel de cette stratégie de sécurité mobile. « La clé est de trouver une solution ergonomique pour le collaborateur, avec un niveau de confidentialité et de sécurité adapté aux informations à protéger et aux usages et exigences opérationnelles » souligne Raphaël Basset.

Il est possible de réconcilier ergonomie, confidentialité et sécurité, notamment grâce à une implémentation transparente du chiffrement de bout-en-bout. « Nos experts en cyber-sécurité ont relevé ce défi et développé plusieurs solutions répondant aux besoins de sécurisation des terminaux et communications mobiles, ainsi que de partage et de travail collaboratif, grâce au chiffrement de bout en bout. » souligne Yannick Dupuch, Président Directeur Général d’ERCOM.

Des solutions qui répondent aux besoins et aux usages des entreprises, comme des institutions et des gouvernements. « En effet, nous avons lancé Cryptopass, une application mobile multiplateforme à destination des entreprises et du secteur public, et notamment intégrée par Orange. Cryptopass chiffre de bout-en-bout les échanges voix, visio, messages instantanés et transferts de fichiers, tout en respectant la confidentialité des informations personnelles et professionnelles (carnet d’adresses, contenus multimedia…) » détaille Yannick Dupuch, et d’ajouter « cette solution permet à toutes les entreprises de sécuriser l’ensemble de leurs échanges mobiles de façon optimale, tout en proposant à leurs salariés des services de communication modernes tels que ceux proposés par les messageries mobiles grand public. »

« Avec l’offre Mobile Security Intense [NDLR : offre qui intègre la solution Cryptopass développée par Ercom ], nous étoffons notre catalogue et adressons une cible d’entreprises beaucoup plus large, notamment les entreprises qui, jusqu’à présent ne disposaient ni des ressources, ni des expertises nécessaires pour sécuriser leurs échanges mobiles. Cette solution démocratise la sécurisation des communications mobiles professionnelles en combinant un très haut niveau de confidentialité avec une simplicité d’usage », explique Michel Van Den Berghe, Directeur Général d’Orange Cyberdefense.

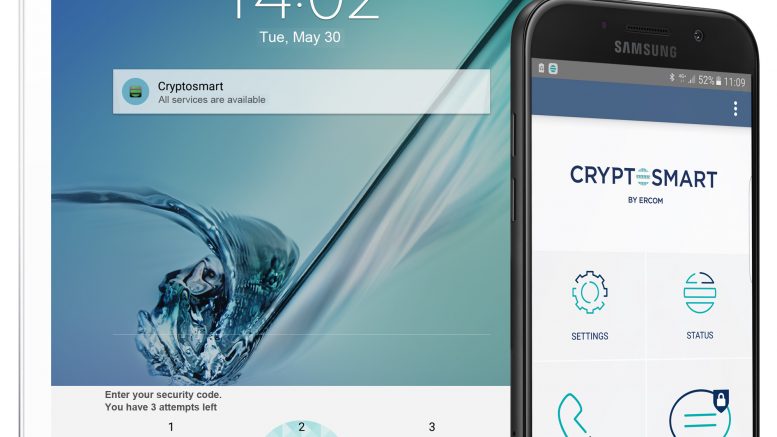

Autre solution de chiffrement de bout-en-bout conçue pour répondre aux exigences les plus élevées des entreprises et des gouvernements, Cryptosmart qui permet la sécurisation des terminaux et des communications. Celle-ci est aujourd’hui déployée au sein de la Présidence de la République Française, du Ministère de l’Europe et des Affaires étrangères, du Ministère des Armées et de plusieurs grandes entreprises, notamment les Opérateurs d’Importance Vitale pour ne citer que les références françaises…

Enfin, toujours en phase avec le développement des nouveaux usages, ERCOM a développé Cryptobox, une solution de travail collaboratif sécurisée. Cryptobox apporte aux entreprises et institutions une solution de partage et de travail collaboratif, intégrable sur-site ou dans le cloud, permettant de sécuriser les échanges internes et externes toujours au-travers d’un chiffrement de bout-en-bout. « Vous pouvez désormais accéder à vos documents depuis n’importe quel terminal de manière totalement sécurisée. Grâce à une architecture flexible et une solution de sécurité qui a été brevetée, vous maîtrisez enfin vos données et vos coûts. » ajoute Yannick Dupuch.

Le chiffrement de bout en bout est enfin un atout majeur pour assurer la sécurité et la résilience des systèmes d’information. Après une attaque majeure, ou suite à une catastrophe naturelle, la technologie ERCOM permet de maintenir des communications sécurisées sur des réseaux alternatifs non-maîtrisés. Elle a en effet été déployée par le Ministère de l’intérieur lors de l’envoi de personnel sur les zones touchées par l’ouragan IRMA. « Grâce à la technologie Cryptosmart, nous avons pu disposer de différents médias et garantir notre capacité opérationnelle alors qu’aucun réseau classique n’était disponible sur zone. » soulignait précédemment dans nos colonnes, Thierry Markwitz, sous-directeur des infrastructures au sein du ministère de l’Intérieur.

Et la CNIL de rappeler « le chiffrement est un élément essentiel de la résilience de nos sociétés numériques et du patrimoine informationnel des entreprises comme du secteur public. Il ne doit pas être affaibli. En effet, les solutions de chiffrement permettent non seulement de préserver la confidentialité de données transmises par Internet, mais aussi d’en assurer l’intégrité, contre une cybercriminalité qui vise tout autant à accéder à des informations confidentielles ou sensibles qu’à les modifier, les copier ou les supprimer. Le chiffrement participe donc de la cybersécurité, qui est vecteur de confiance pour les utilisateurs, particuliers ou professionnels, et gage d’innovation pour les industriels. »

Selon la dernière étude de MarketsandMarkets, le marché mondial du chiffrement mobile et des communications sera de 2 milliards d’Euros. La croissance moyenne annuelle sur les solutions sera de l’ordre de 29,6 % contre 33,7 % pour les services.

Quant à la prochaine étape, elle consiste à renforcer les solutions dédiées à la sécurité mobile et monter en gamme sur ces briques technologiques. « Cela passera par l’analyse comportementale et l’exploitation de l’intelligence artificielle » conclut Yannick Dupuch.